„Hilfe, mein PC wurde gehackt!“ – Ein Satz, den wir ITler häufiger hören, als uns lieb ist. So auch an diesem Tag, als ein Kunde mit einem vermeintlich gehackten PC auf mich zukam. Was mich erwartete, war jedoch weniger ein Hackerangriff aus Hollywood-Filmen und mehr ein Lehrstück in Sachen Gutgläubigkeit und Remote-Tools.

Der Vorfall: Ein PC in der „Geiselhaft“

Der Kunde schilderte die Situation mit ernstem Gesicht: „Mein Computer wurde gehackt, und jetzt ist alles gesperrt!“ Auf dem Bildschirm war tatsächlich nichts mehr möglich. Ein Passwortschutz hatte den Zugriff komplett blockiert – ganz klar, der PC war „gehackt“.

Oder?

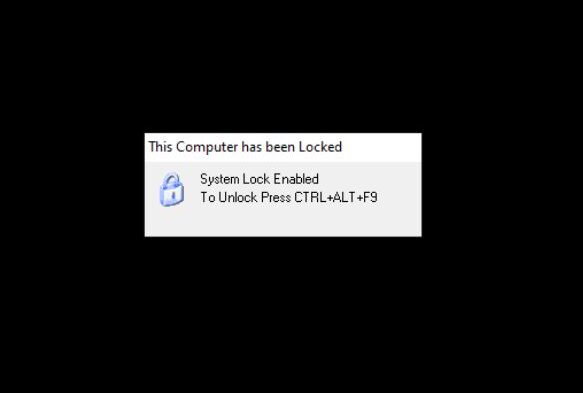

Ich nahm den Rechner unter die Lupe. Der Computer bootete normal und nach kurzer Zeit konnte man sich wie gewohnt am User-Login anmelden. Nach dem Login erschien jedoch nicht der zu erwartende Desktop, sondern ein kleines Fenster „This Computer has been Locked – To Unlock Press CTRL+ALT+F9“. Nach kurzer Analyse stieß ich schnell auf eine verdächtige Anwendung: syslock.exe. Diese Software wird oft verwendet, um einen PC gezielt zu sperren – tatsächlich eine ziemlich raffinierte Methode, um Nutzer zu ärgern. Aber wer hatte sie installiert? Und vor allem: Wie?

Die „Hacker-Tools“ im Einsatz

Nach genauerem Hinsehen fand ich die Antwort. Der vermeintliche „Hacker“ hatte sich Aweray Remote zunutze gemacht, ein legitimes Tool für Remote-Desktop-Verbindungen. Man hätte an dieser Stelle auch TeamViewer, Anydesk oder jegliche andere Fernwartungssoftware einsetzen können. Und wie sich herausstellte, hatte der Kunde selbst dabei geholfen, seinem „Angreifer“ Tür und Tor zu öffnen.

Wie? Ganz einfach:

- Der „Angreifer“ hatte den Kunden überzeugt, Aweray Remote selbst zu installieren.

- Mit den erlangten Zugangsdaten richtete der Angreifer anschließend die syslock.exe ein, um den PC zu sperren.

- Ergebnis: Der Kunde fühlte sich „gehackt“.

Das Problem war nicht technisches Know-how seitens des „Häckers“, sondern die Gutgläubigkeit des Opfers.

Hacking oder Social Engineering?

Streng genommen fand hier kein echtes Hacking statt. Stattdessen war es ein Paradebeispiel für Social Engineering: Der Angreifer nutzte gezielt die Hilfsbereitschaft oder Unwissenheit des Kunden aus.

- Kein Passwort wurde geknackt.

- Keine Firewall wurde umgangen.

- Alles, was der „Angreifer“ tat, war den Nutzer dazu zu bringen, die Arbeit für ihn zu erledigen.

Das zeigt: Nicht die Technologie ist immer das Problem – sondern der Mensch vor dem Bildschirm.

Wie ich den PC „enthackt“ habe

Glücklicherweise ließ sich die Situation relativ leicht beheben:

- Identifikation und Entfernung: Ich entfernte syslock.exe und alle dazugehörigen Dateien vom System.

- Prüfung auf Backdoors: Ein gründlicher Scan des Systems stellte sicher, dass keine weiteren Tools oder Hintertüren hinterlassen wurden.

- Beratung: Ich erklärte dem Kunden die Risiken von Social Engineering und wie er zukünftig sicherer mit solchen Situationen umgehen kann.

Das System lief wieder, der Kunde war erleichtert – und ich hatte eine gute Geschichte für diesen Blogbeitrag.

Lehren aus dem Fall: Tipps für mehr Sicherheit

- Keine fremden Software-Installationen: Laden Sie niemals Programme herunter, die Sie nicht kennen oder verstehen.

- Keine Remote-Zugänge für Fremde: Lassen Sie niemanden auf Ihren PC zugreifen, den Sie nicht persönlich kennen und dem Sie vertrauen.

- Aufmerksam bleiben: Wenn jemand ungewöhnliche Anfragen stellt, denken Sie zweimal nach, bevor Sie handeln.

- IT-Fachleute fragen: Im Zweifel lieber einen Experten konsultieren, bevor es zu spät ist.

Fazit:

Nicht jeder „Hacker“ ist ein technisches Genie, das Firewalls und Verschlüsselungen bricht. Manchmal reicht es, ein geschickter Redner zu sein und die Neugier oder Hilfsbereitschaft eines Nutzers auszunutzen.

Für mich als Fachinformatiker war es eine lehrreiche Erinnerung daran, wie wichtig die Sensibilisierung der Nutzer ist. Für den Kunden? Hoffentlich eine einmalige Lektion.

Call-to-Action:

Haben Sie ähnliche Fälle erlebt oder möchten Sie mehr über IT-Sicherheit erfahren? Schreiben Sie mir oder hinterlassen Sie einen Kommentar – ich freue mich auf den Austausch!